专栏名称: 编码安全研究

| 专注代码安全研究php java python 等 |

今天看啥

微信公众号rss订阅, 微信rss, 稳定的RSS源

目录

相关文章推荐

|

日本通 · 女生真的需要这件家居服!裸感舒爽防凸点,一回 ...· 2 天前 |

|

日本通 · 猫猫之间的友谊就是这么纯粹,看完心都被萌化了!· 2 天前 |

|

日本通 · 这个春夏最该买什么裤子?买它,矮胖女孩也能穿 ...· 4 天前 |

|

日本通 · 退圈结婚40年,65岁山口百惠,果然过成了这样…· 5 天前 |

|

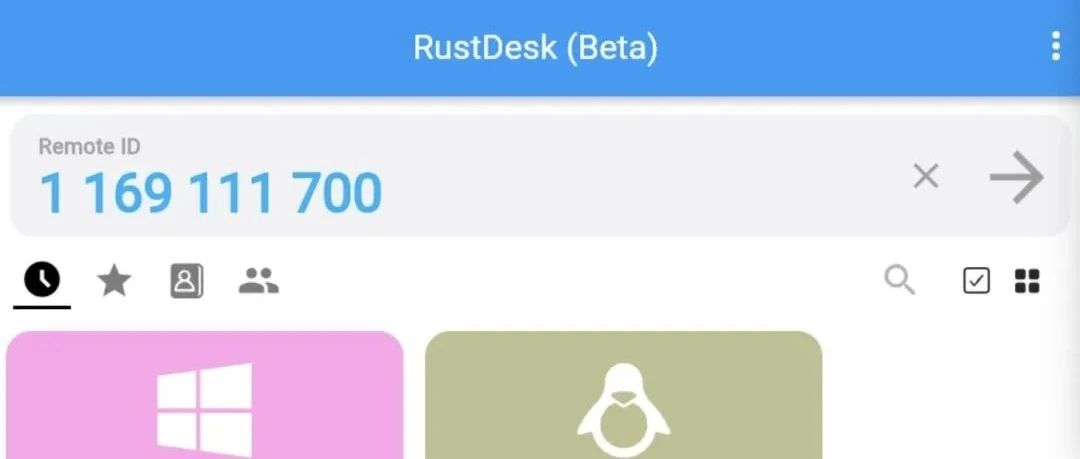

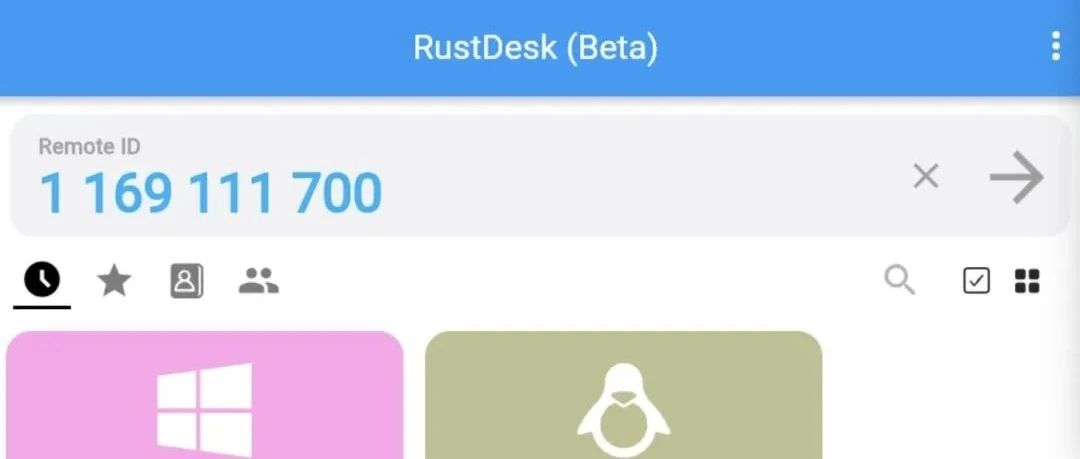

运维 · RustDesk 远程桌面启动重构 Web 客户端· 3 天前 |

推荐文章

|

日本通 · 猫猫之间的友谊就是这么纯粹,看完心都被萌化了! 2 天前 |

|

日本通 · 这个春夏最该买什么裤子?买它,矮胖女孩也能穿出超模腿! 4 天前 |

|

日本通 · 退圈结婚40年,65岁山口百惠,果然过成了这样… 5 天前 |

|

运维 · RustDesk 远程桌面启动重构 Web 客户端 3 天前 |

|

华医网 · 一文掌握,同型半胱氨酸(Hcy)的临床意义 1 年前 |

|

宝宝树 · 孩子哭闹,是安抚还是修理?高情商父母都这样做··· 4 年前 |

|

地理蹊 · 地理赏析 | 不可思议的自然之美! 4 年前 |

|

云科技时代 · 混合云进入发展黄金期,2018市场格局趋于明朗化 6 年前 |