专栏名称: 云计算和网络安全技术实践

| 史上最具参考性的云计算和网络安全技术实践博客。 |

今天看啥

微信公众号rss订阅, 微信rss, 稳定的RSS源

目录

相关文章推荐

|

又有好物推荐 · 无限回购!办公室人手一箱,云南农科大的酸乳酪 ...· 2 天前 |

|

装修情报 · 2024年5月5日,读者社群信息· 4 天前 |

|

装修情报 · 江苏建筑博士花5万不到,改造自家老宅· 5 天前 |

|

装修情报 · 90后婚房105㎡,法式风真的超惊艳· 1 周前 |

|

装修情报 · 2024年5月1日,祝大家节日快乐!· 1 周前 |

推荐文章

|

装修情报 · 2024年5月5日,读者社群信息 4 天前 |

|

装修情报 · 江苏建筑博士花5万不到,改造自家老宅 5 天前 |

|

装修情报 · 90后婚房105㎡,法式风真的超惊艳 1 周前 |

|

装修情报 · 2024年5月1日,祝大家节日快乐! 1 周前 |

|

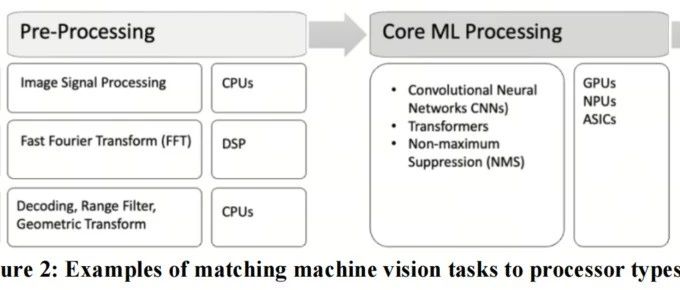

集智书童 · ADAS落地 | 自动驾驶的硬件加速 8 月前 |

|

新周刊 · 你的“电动爹”,又又又趴窝了吗 1 年前 |

|

退役者说 · 倒塌酒店为新冠肺炎医学观察点 4 年前 |