专栏名称: 奋飞安全

| 奋飞安全,关注PC软件安全与移动软件安全领域。学习软件逆向分析技术,使软件开发者能够更好的弥补软件缺陷,修复软件漏洞,提升软件安全,将损失降为最低。保护开发者的利益与版权是我们持之以恒的动力! |

今天看啥

微信公众号rss订阅, 微信rss, 稳定的RSS源

目录

相关文章推荐

|

简七读财 · 最近的燃气费,越来越贵了· 昨天 |

|

格上财富 · 任正非的147条思考:熬过去,就是胜利!· 4 天前 |

|

格上财富 · 总是权衡利弊,投资注定失败· 1 周前 |

|

格上财富 · 全国最重要的东西大动脉,来了· 5 天前 |

|

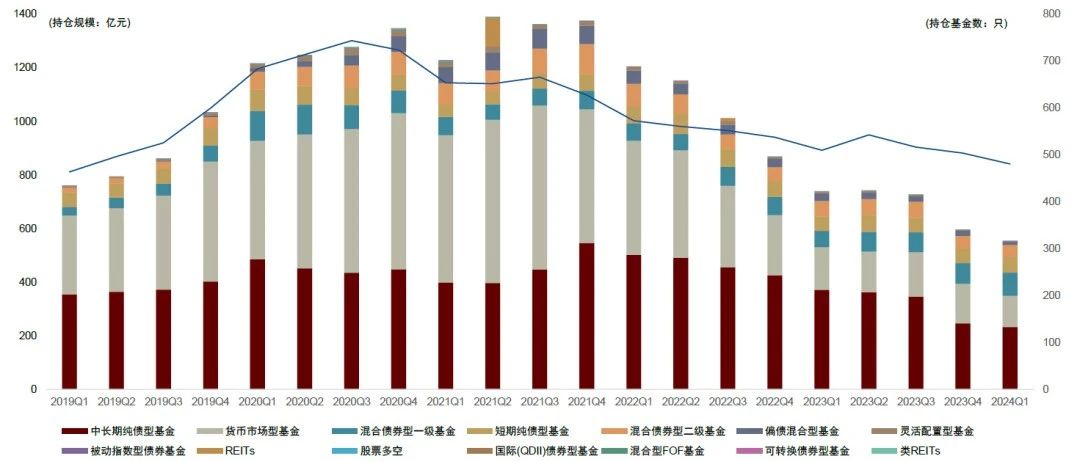

中金固定收益研究 · 【中金固收·资产证券化】1Q24公募持仓AB ...· 1 周前 |

推荐文章

|

简七读财 · 最近的燃气费,越来越贵了 昨天 |

|

格上财富 · 任正非的147条思考:熬过去,就是胜利! 4 天前 |

|

格上财富 · 总是权衡利弊,投资注定失败 1 周前 |

|

格上财富 · 全国最重要的东西大动脉,来了 5 天前 |

|

爆炸吧知识 · 什么叫一年有四季...... 1 年前 |

|

APPSO · 10 小时!这款蒸汽朋克风的大人玩具,把我们玩懵了 2 年前 |

|

参考消息 · 3300万发!美国边检机构一口气订购大量子弹 4 年前 |