专栏名称: 看雪学苑

| 致力于移动与安全研究的开发者社区,看雪学院(kanxue.com)官方微信公众帐号。 |

今天看啥

微信公众号rss订阅, 微信rss, 稳定的RSS源

目录

相关文章推荐

|

sunwear · 刚才劳斯莱斯那边聊了一下。打算订第一批新款库 ...· 2 天前 |

|

sunwear · 草-20240424160515· 3 天前 |

|

安全牛 · 改善物理环境安全性的10个关键措施· 4 天前 |

|

计算机与网络安全 · 大语言模型(LLM)安全漏洞:多轮越狱攻击· 5 天前 |

|

安天集团 · 哈工大网信办赴安天开展“国家安全教育主题日”活动· 5 天前 |

推荐文章

|

sunwear · 草-20240424160515 3 天前 |

|

安全牛 · 改善物理环境安全性的10个关键措施 4 天前 |

|

计算机与网络安全 · 大语言模型(LLM)安全漏洞:多轮越狱攻击 5 天前 |

|

安天集团 · 哈工大网信办赴安天开展“国家安全教育主题日”活动 5 天前 |

|

商业洞察 · 鸿星尔克“塌房”?疯狂下属爆了猛料 1 年前 |

|

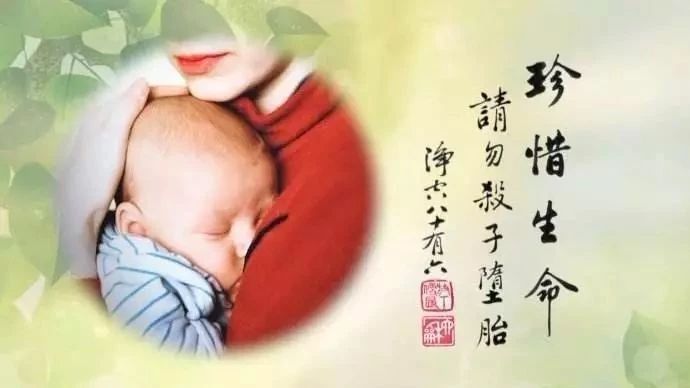

净土导师 · 欠命的要还命,欠钱的要还钱 4 年前 |

|

国际艺术大观 · 十首经典歌曲,每一首都能感动世界 4 年前 |

|

中国经济网 · 纯净水、矿泉水,必需品还是瞎忽悠?医生揭秘喝水宝典! 5 年前 |